Millionen in Deutschland über Browser ausspioniert – Was tun?

Millionen in Deutschland über Browser ausspioniert – Was tun?

Wie genau werden Menschen beim Surfen im Netz vom eigenen Computer ausspioniert? Die NDR-Journalistin Svea Eckert hat sich Zugang zu gehandelten Daten verschafft und offengelegt, wie die scheinbar nützliche Browser-Erweiterung „Web of Trust“ (WOT) alle überwacht, die das Programm installiert haben.

Inhalt

1. Die Browser-Erweiterung „Web of Trust“

2. WOT ist nicht das einzige Add-On, das Ihre Daten preisgibt

3. Google Safe Browsing – eine Risiko-Nutzen-Abwägung

3.1 URL-Kontrolle in Mozilla Firefox deaktivieren

3.2 URL-Kontrolle in Google Chrome deaktivieren

3.3 URL-Kontrolle in Safari deaktivieren

3.4 URL-Kontrolle in Microsoft-Programmen deaktivieren

3.5 Auch Android-Apps können die „Safe-Browsing-API“ von Google nutzen

4. Staatliche Überwachung setzt auf kommerzieller Überwachung auf

5. Was Sie sonst noch tun können

6. Was andere berichten

Die Browser-Erweiterung „Web of Trust“

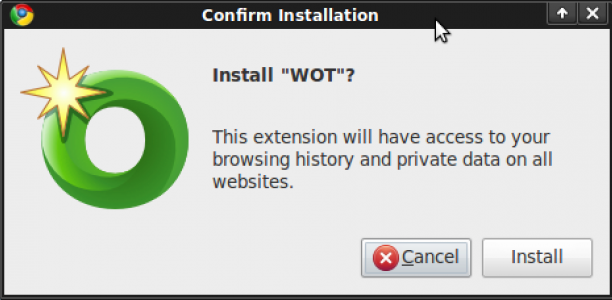

Die Bewertungsplattform „Web of Trust“ (WOT) bietet eine gleichnamige Browser-Erweiterung an, die ihren Nutzerinnen und Nutzern verspricht, beim Surfen anzuzeigen, ob sie einer Website vertrauen können oder nicht.

Achtung: Das Add-On „Web of Trust“ hat nichts mit dem gleichnamigen Signier-Netz für PGP-Schlüssel zu tun!

In Wahrheit bricht die Software aber mit der eigenen Datenschutzerklärung und sendet die Adressen aller besuchten Seiten an Datenhändler, die damit Profit machen. Davon betroffen sind Millionen Menschen, darunter Politikerinnen, Unternehmer, Polizist.innen, politisch Aktive, Richter.innen und Journalisten. Mehr als 140 Millionen mal wurde das Programm laut Hersteller heruntergeladen. Die versprochene Anonymisierung ist leicht auszuhebeln, wie die NDR-Recherchen belegen. Betroffene können privat und beruflich analysiert und unter Druck gesetzt werden. Die Browser-Erweiterung „Web of Trust“ sollte entfernt werden – aber das allein reicht nicht …

WOT ist nicht das einzige Add-On, das Ihre Daten preisgibt

WOT ist nicht die einzige Browser-Erweiterung, die vorgibt, das Surfen im Web sicherer zu machen, und dabei die Privatsphäre der Surfenden verletzt. Weitere Beispiele sind Norton Safe Web und McAfee SiteAdvisor. Diese sollten Sie auf jeden Fall von Ihren Computern verbannen. Auch Microsofts URL-Filter SmartScreen wurde ohne Beachtung des Datenschutzes programmiert (Quelle). Leider ist SmartScreen fester Bestandteil aktueller Windows-Betriebssysteme. Wie man dessen URL-Kontrolle in verschiedenen Microsoft-Anwendungen deaktiviert, beschreibt z.B. Giga.de.

Google Safe Browsing – eine Risiko-Nutzen-Abwägung

Wir setzen uns für Ihre Privatsphäre und Grundrechte ein. Werden Sie Fördermitglied bei Digitalcourage.

Eigentlich war es in den letzten Jahren völlig überflüssig, ein Add-On wie WOT, Norton Safe Web oder McAfee SiteAdvisor zu installieren, denn fast alle Web-Browser haben eine solche Funktion fest eingebaut: Google Chrome, Mozilla Firefox und Apple Safari nutzen schon im Auslieferungszustand automatisch die Programmierschnittstelle „Google Safe Browsing API“.

Diese Schnittstelle ist so konzipiert, dass Google fast niemals eine direkte Meldung darüber bekommt, welches Web-Dokument gerade vom Browser angefordert wird. Statt dessen laden die Browser regelmäßig eine Liste aller als gefährlich bekannten URLs herunter. Auch bei Downloads wird diese Liste konsultiert, aber in diesem Fall kann es passieren, dass in unklaren Fällen eine weitere Abfrage an Google mit genauen Angaben zur heruntergeladenen Datei durchgeführt wird. Nur dann wird die URL der Download-Datei direkt an Google übertragen. (Diese Zusammenfassung richtet sich nach der Beschreibung in einem technischen Dokument der Entwickler von Mozilla Firefox.) Google hat sich also bemüht, die Privatsphäre der API-Nutzer zu wahren, aber Forschende des renommierten französischen Instituts INRIA haben in einer Studie vom Februar 2015 [PDF, Englisch] nachgewiesen, dass dies nicht vollständig gelungen ist. Zumindest in bestimmten Fällen hat Google eine Chance, die aufgerufene URL herauszufinden (durch eine Analyse, welche Teile der erwähnten Liste während der Prüfung nachgeladen werden). Das gleiche gilt für einen sehr ähnlichen Dienst der russischen Suchmaschine Yandex. Vorausgesetzt, dass der Inhalt der Malware-Liste für die Analyse besonders günstig strukturiert ist, kann dieser Dienst sich nach Ansicht der Studie „in einen unsichtbaren Tracker verwandeln, der in mehrere Software-Lösungen eingebettet ist.“

Im Torbrowser ist „Google Safe Browsing“ von vornherein deaktiviert – natürlich auch auf unserem PrivacyDongle. Von Tor-Nutzer.innen wird angenommen, dass sie wissen, was sie tun, und dass sie auf Privatsphäre großen Wert legen. Interessanterweise wäre Tor andererseits eine der vielversprechendsten Möglichkeiten, die Safe-Browsing-API anonym zu nutzen. Dazu müsste Tor in die gängigen Browser eingebaut werden, was durchaus machbar wäre.

Entscheiden Sie selbst, ob Sie die Entscheidung, welche Website Sie besuchen, mit oder ohne fremde Hilfe fällen wollen! Bedenken Sie dabei: Eine vollständig anonyme Hilfestellung bei der URL-Kontrolle gibt es zur Zeit noch nicht.

URL-Kontrolle in Mozilla Firefox deaktivieren

Wie Googles „Safe-Browsing“ im Firefox eingeschaltet werden kann, steht hier: https://support.mozilla.org/de/kb/wie-funktioniert-schutz-vor-betrugsversuchen-und-schadprogrammen. Allerdings ist das schon per Voreinstellung eingeschaltet. Soll die URL-Kontrolle deaktiviert werden, muss das Gegenteil getan werden und die Häkchen müssen in den rot umrandeten Kästchen weggenommen werden, also:

☰ → Einstellungen → Sicherheit → „Webseite blockieren, wenn sie als attackierend gemeldet wurde“ ausschalten

☰ → Einstellungen → Sicherheit → „Webseite blockieren, wenn sie als Betrugsversuch gemeldet wurde“ ausschalten

Je nach der eigenen Abwägung der Risiken (Schutz vor schädlichen Websites und Downloads einerseits, eventuelle Chance für Google zur Identifizierung einer URL andererseits) kann man diese Funktionen aber auch weiterhin nutzen. Dabei gibt es noch die Option, lediglich die letzte Detailanfrage an Google zur Klärung letzter Zweifelsfälle zu verhindern. Dies geht wie folgt:

- In der Adressleiste „about:config“ eingeben und bestätigen

- Eventuelle Mahnung, vorsichtig zu sein, bestätigen

- Im Suchfeld „browser.safebrowsing.downloads.remote.enabled“ eingeben, die Liste unter dem Suchfeld enthält dann nur noch einen Eintrag

- Zum Abschalten den Wert auf „false“ stellen (Doppelklick auf den Eintrag wechselt zwischen „true“ und „false“)

Ein mögliches Ergebnis dieser Risikoabwägung könnte aber auch sein, diese Sicherheitsfunktionen für einen möglichst guten Schutz vor Schadsoftware im vollen Umfang zu nutzen. In diesem Fall müssen die Standard-Einstellungen nicht geändert werden.

URL-Kontrolle in Google Chrome deaktivieren

Die entsprechenden Einstellungen sind im Chrome-Browser folgendermaßen zu finden:

⋮ → Einstellungen → „Erweiterte Einstellungen anzeigen“ → „Datenschutz“ → „Mich und mein Gerät vor schädlichen Websites schützen“ ausschalten

⋮ → Einstellungen → „Erweiterte Einstellungen anzeigen“ → „Datenschutz“ → „Details zu möglichen sicherheitsrelevanten Zwischenfällen automatisch an Google senden“ ausschalten

Allerdings gibt es Hinweise, dass Chrome davon unbeeindruckt weiter mit der „Safe-Browsing“-API kommuniziert. Wer das nicht möchte, muss seinem Computer pauschal untersagen, die Server safebrowsing.clients.google.com und safebrowsing-cache.google.com zu kontaktieren – etwa in der Firewall oder durch Einträge in der Hosts-Datei. Oder noch besser: Sie verabschieden sich ganz von Chrome, wie wir es schon lange empfehlen.

URL-Kontrolle in Safari deaktivieren

⚙ → Einstellungen … → Sicherheit → „Bei betrügerischen Inhalten warnen“ ausschalten

URL-Kontrolle in Microsoft-Programmen deaktivieren

Wir raten von der Benutzung der Microsoft-Browser ab, aber wenn Sie sie benutzen müssen, gibt es hier Hinweise, wie man SmartScreen deaktivieren kann.

Auch Android-Apps können die „Safe-Browsing-API“ von Google nutzen

Nicht nur Webbrowser sind betroffen, sondern auch beliebige Android-Apps können Googles „Safe-Browsing-API“ nutzen. Was das mobile Betriebssystem allerdings nicht hat, ist eine Einstellmöglichkeit, die Kontakte zu dieser Google-Schnittstelle verhindert. Technisch versierte Besitzer.innen ge„root“eter Geräte können die Hosts-Datei wie unter Linux um entsprechende Einträge erweitern.

Staatliche Überwachung setzt auf kommerzieller Überwachung auf

Digitale Selbstverteidigung hilft – jetzt Fördermitglied bei Digitalcourage werden.

Wie durch Präsentationen (PDF von eff.org) bekannt wurde, die Edward Snowden von der NSA befreite, nutzen die Geheimdienste NSA und GCHQ die durch die „Safe-Browsing“-Funktion gesetzen Cookies und die darin enthaltene global eindeutige Nummer (GooglePREFID), um Computer und Smartphones eindeutig zu identifizieren. Ed Felten, Professor für Informatik und Öffentliche Angelegenheiten an der Princeton University, sagte dazu der Washington Post:

Das zeigt eine Verbindung zwischen dem Tracking, das für Webstatistiken und Online-Werbung gemacht wird, und den Übergriffen durch die NSA. Wer es zulässt, für Werbezwecke überwacht zu werden, macht sich anfälliger für solche Übergriffe.

Im Firefox löschen Sie Cookies von Google wie folgt:

☰ → Einstellungen → Datenschutz → „Cookies anzeigen“ → „Google“ in den Suchschlitz eingeben und „ausgewählte Cookies entfernen“ klicken, bis alle weg sind

Was Sie sonst noch tun können

- Auf unserer Seite zur digitalen Selbstverteidigung erklären wir, wie Menschen beim Surfen weniger Spuren im Netz hinterlassen können: Weniger Spuren im Netz hinterlassen – Anti-Tracking-Tools

- Wenn Sie zufällig Webanwendungen programmieren, dann achten Sie bitte darauf, keine personenbeziehbaren Informationen wie z.B. Login und Name als Bestandteil der URL zu verwenden. Denn URLs gelangen häufiger in Logfiles als andere Internet-Daten. Bevorzugen Sie POST statt GET.

Was andere berichten

- Panorama: „Nackt im Netz: Millionen Nutzer ausgespäht“ (Video)

- Zapp: „Nackt im Netz: Journalistenprofile im Verkauf“ (Video)

- Technischer Hintergrund: Mike Kuketz erklärt die „Web of Trust“-Überwachung

Text: CC BY 4.0 Christian Pietsch, Friedemann Ebelt und Sebastian Lisken mit Input von der Digitalcourage-Arbeitsgruppe Digitale Selbstverteidigung

Bild: CC BY-SA 2.0 fsse8info